Тип крепления замков

Одним из важных критериев выбора дверного замка является тип его крепления к самому изделию. От этого параметра будет зависеть как безопасность всего помещения, так и его внешний вид.

Типы крепления дверных замков

Сегодня широко применяется три типа крепления замков, что и отражается в их названии. Существуют механизмы:

- Врезные

- Накладные

- Навесные

У каждого из этих типов крепления имеются свои преимущества и недостатки.

Особенности дверных замков по типу их крепления

Врезные замки в наше время получили наибольшее распространение. Они, в прямом смысле слова, «врезаются» в массив входной или межкомнатной двери. Такой способ крепления обеспечивает «гладкость» поверхности конструкции, лучшие декоративные ее качества. Однако данный тип крепления имеет и свои недостатки:

- замки этого типа сложнее установить;

- врезка замка несколько ослабляет в месте своего крепления механическую прочность комплекта.

Накладные замки имеют коробчатую форму и врезаются в специальный отсек двери или накладываются прямо на полотно. Чаще всего накладные замки используют в качестве дополнительных запорных механизмов (в большинстве случаев, основным замком при этом выступает замок Шубба).

Для надежного закрепления накладного замка в металлической двери потребуется наличие специальных крепежных деталей: втулок для болтов, а эта деталь не всегда предусмотрена производителем. Дополнительную защиту в этом случае поможет обеспечить клиновая задвижка с цепочкой.

Висячие замки вовсе не крепятся на дверях, а навешиваются на вмонтированные в них и проем скобы. Надежность самих висячих замков не вызывает сомнения, однако слабым их местом как раз являются скобы.

Некоторые производители обратили свое внимание на данный недостаток и к крупным замкам начали прилагать скобы из высокопрочной стали специальной конструкции. Особенность данной конструкции скоб состоит в нейтрализации возможности для зацепления скоб ломом, то есть такой замок сбить невозможно.

Оцените статью

Голосов: 10

Типы крепления электродвигателей

Типы крепления двигателя.

Очень часто найдя нужный нам двигатель мы сталкиваемся с большим количеством зашифрованных характеристик двигателя в его названии. Разбирем такую характеристику, как крепление двигателя. Она бывает в 3 исполнениях, на

Расшифровка маркировки электродвигателя:

IM XXXX – обозначение, где первые 2 буквы указание на монтажное исполнение (International Mounting), следующие 4 цифры – обозначение крепления.

1-я цифра (индекс) – конструктивное обозначение двигателя. «1» — двигатель на лапках, с подшипниковыми щитами; «2» — то же самое, только с фланцем на одном щите; «3» — то же самое, что и «2», но без лап.

2-я, 3-я цифра (индекс) – способ монтажа агрегата.

4-я – информация об исполнении вала двигателя. По количеству концов – 1 и 2 соответственно.

Например: IM 3011 – фланцевый на одном подшипниковом щите, валом вниз, значение строго определено.

Важные особенности и отличия типов монтажного крепления электродвигателей

Установка электродвигателя стандартных обозначений (в таблице : № 5, 8, 9) валом вверх или вниз не всегда возможна на практике (особенно это касается моделей типа 1001). Обозначения 1001, 2001, 3001 говорят о том, что агрегат можно устанавливать только в горизонтальном положении! Более универсальные варианты крепления, например, IM1081 – могут быть установлены как первым, так и вторым способом без ограничений.

Отличия электродвигателей по способу крепления:

Универсальные – легкие, не универсальные – обычно габаритные;

Если крутящий момент (а также нагрузка) с двигателя передаются на машину, то рекомендуется использовать крепление на лапах – как более надежный и устойчивый способ;

Малый фланец используется в механизмах небольших размеров, тем не менее, обладающих высокой степенью точности соединения (за счет выступа).

Комби-двигатели – это работа в направлении для тяжелых агрегатов и промышленности. С помощью комбинированного крепежа достигается надежное соединение элементов внутри системы.

Крепления крановых электродвигателей имеют ряд отличий, это касается исполнения вала электродвигателя:

1001 – на лапах с цилиндрическим валом

1002 – на лапах с двумя цилиндрическими концами вала

2001 – на лапах с фланцем и цилиндрическим валом

2002 – на лапах с фланцем и двумя цилиндрическими концами вала

1003 – на лапах с коническим валом

1004 – на лапах с двумя коническими концами вала

2003 – на лапах с фланцем и коническим валом

2004 – на лапах с фланцем и двумя коническими концами вала

На нашем сайте у каждого двигателя есть поле «крепление двигателя», где можно выбрать 3 способа установки двигателя . Если вам нужно более детальное уточнение монтажа силовой установки просьба делать запрос на почту [email protected]

16.

Комментарии: 0

Просмотры: 2451

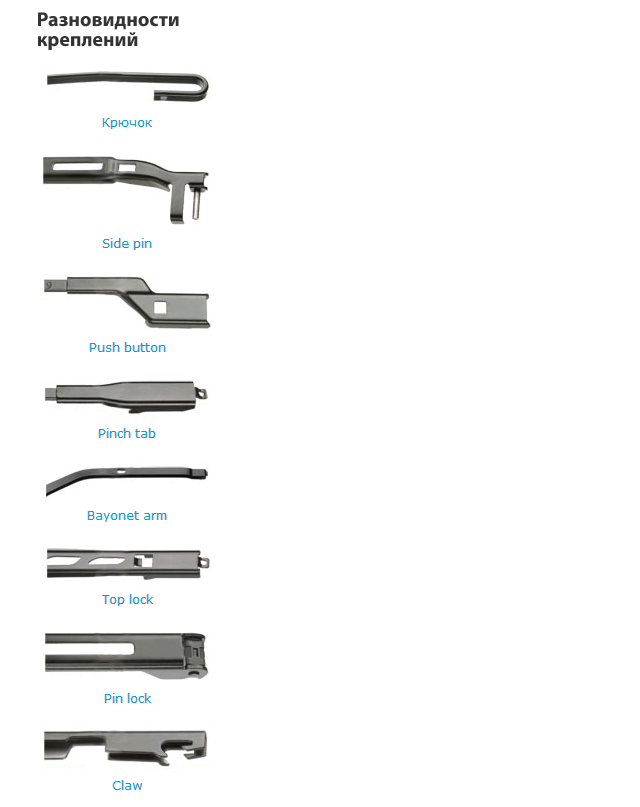

Виды крепления люстр: крюк, монтажная планка.

Одними из важнейших устройств в любом помещении являются люстры и светильники. Но самое проблематичное для каждого владельца квартиры – установка люстры. Многие не обладают знаниями в электричестве, а поэтому обращаются к услугам специалистов. Тем же, кто решил делать ремонт самостоятельно, нужно будет не только подключить люстру, но еще и правильно ее установить.

Основные виды крепления люстры

То, каким будет крепление светильника, зависит от вида используемых материалов и конструкции самого осветительного прибора. Разделяют крепления: настенное, потолочное, смешанное и встраиваемое. Самый частый вариант – потолочное крепление, которое включает в себя несколько видов:

- крепление на крючке;

- крепление на планке.

Монтаж на крюк

Самым надежным и распространенным считается крюковое крепление. Поскольку крючок будет монтироваться непосредственно в бетонную плиту, такую люстру сложно оторвать. Существенный недостаток – отсутствие возможности установки люстр близко к потолку. Хотя с другой стороны, в таком случае можно рассчитывать на быструю замену светильника, что обеспечивает простота конструкции.

Поскольку крючок будет монтироваться непосредственно в бетонную плиту, такую люстру сложно оторвать. Существенный недостаток – отсутствие возможности установки люстр близко к потолку. Хотя с другой стороны, в таком случае можно рассчитывать на быструю замену светильника, что обеспечивает простота конструкции.

Крюковое крепление позволяет устанавливать люстру даже в помещении с натяжными потолками. Здесь используется дюбель и шуруп с крючком вместо головки, способный плотно закрепиться в потолочном перекрытии. После установки верхней части крепления производят подключение проводов люстры и вешают ее ушком на смонтированный крючок.

Монтаж на планку

Вторым по распространению типом крепления люстр является установка на монтажную планку. Монтажную планку привинчивают к потолку несколькими шурупами, после чего устанавливают саму люстру, которая крепится за специальные пазы. По сравнению с крюком, такое крепление является более сложным, а поэтому чаще его выполняют специалисты.

Здесь конструкция более сложная, и кардинально отличается принцип крепления. Крепление состоит из специальной планки, с отверстиями для монтажа на потолочное перекрытие и отдельными пазами для установки люстры. Такое крепление имеет и свой недостаток, который заключается в более сложном снятии люстры и использовании большей площади для установки планки.

Как еще можно установить люстру

Кроме перечисленных выше способов установки люстр в доме, существуют и другие, менее распространенные. Разновидностью крепления на планку является крестовое крепление, которое принято использовать для люстр тяжелых конструкций. Поскольку здесь используется четыре дюбеля, прочность системы увеличивается в два раза. Самораспорные анкеры используют для установки люстр в бетонные потолки. Все, что нужно, – просверлить отверстие, вставить анкер и начать закручивать болт.

Настенные светильники чаще устанавливаются на поверхность из гипсокартона, а поэтому их крепят обычными шурупами. В бетонной стене придется делать отверстия и использовать дюбели. Особого внимания заслуживает крепление встраиваемых светильников. Так как основная часть корпуса спрятана за стеной, они располагают особой конструкцией с пружинами. Достаточно приподнять светильник и развернуть в другую сторону пружины, как он тут же сможет свободно выйти из посадочного места.

В бетонной стене придется делать отверстия и использовать дюбели. Особого внимания заслуживает крепление встраиваемых светильников. Так как основная часть корпуса спрятана за стеной, они располагают особой конструкцией с пружинами. Достаточно приподнять светильник и развернуть в другую сторону пружины, как он тут же сможет свободно выйти из посадочного места.

Крепление VESA

VESA – международная ассоциация стандартизации видео-электроники, целью которой является разработка стандартов, так или иначе относящихся к работе видеоадаптеров, мониторов и телевизоров.

В 1997 году ассоциацией VESA был разработан FDMI — перечень стандартов, определяющих установку настенных и других креплений для плоских мониторов и телевизоров.

Основные стандарты крепления VESA:

Название | Диагональ экрана | Максим. | Размеры крепления | Болты |

MIS-B | 102-202 мм (4”-7,9”) | 2 кг | 50×20 мм | M4 |

MIS-C | 203-304 мм (8”-11,9”) | 4,5 кг | 75×35 мм | M4 |

MIS-D 75 | 305-583 мм (12”-22,9”) | 8 кг | 75×50 мм | M4 |

MIS-D 100 | 305-583 мм (12”-22,9”) | 14 кг | 100 х 100 мм | M4 |

MIS-E | 584-786 мм (23”-30,9”) | 22,7 кг | 200 х 100 мм | M4 |

MIS-F М6 | 787-2286 мм (31”-90”) | 50 кг | 200 мм × 200 мм и более | M6 |

MIS-F М8 | 787-2286 мм (31”-90”) | 113,6 кг | 200 мм × 200 мм и более | M8 |

Также для категорий B-E существуют разные варианты расположения крепления (при взгляде сзади): по центру (C), сверху (T), снизу (B), слева (L), справа (R), сверху и снизу (T/B) или слева и справа (L/R).

Таким образом, полное название используемого стандарта может выглядеть так: VESA MIS-E, 200×100, C, где MIS-E – название стандарта, 200х100 мм – размеры крепления, С – расположение крепления (по центру). Нередко названия стандартов можно встретить в сокращенном виде: vesa 75×75, vesa 100×100, vesa 200×200 и т.д.

Совместим ли мой монитор/телевизор со стандартом крепления VESA?

Поддержка FDMI реализована практически во всех современных мониторах и телевизорах. Если ваша модель не принадлежит к их числу – вы можете использовать кронштейны с регулируемым расстоянием между посадочными отверстиями. Также многие производители выпускают специальные переходники, которые совместимы со стандартами VESA.

Узнать, какой именно стандарт поддерживает ваш телевизор, как правило, несложно. Для этого проверьте заднюю стенку монитора на наличие крепежных отверстий или наклейки с надписью «совместимо с креплениями VESA».

Измерьте расстояния между крепежными отверстиями. По таблице выше найдите соответствующий стандарт.

По таблице выше найдите соответствующий стандарт.

Для уточнения информации вы можете обратиться к руководству пользователя, в службу поддержки. Или позвоните нам +7 (495) 20-13-007

Виды кронштейнов VESA

Чтобы подобрать кронштейн для настенного крепления ТВ/монитора, следует ответить на вопрос: планируется ли поворачивать телевизор и если да, то как именно.

В зависимости от ответа используются кронштейны-VESA одного из следующих типов:

- Фиксированные кронштейны. Они используются в случае, если телевизор будет жестко закреплен в одном положении, и вы не собираетесь изменять угол наклона/поворота экрана.

- Наклонные кронштейны. Они дают возможность менять угол вертикального наклона экрана.

- Наклонно-поворотные и потолочные кронштейны. Обеспечивают возможность поворотов и наклонов телевизора во всех направлениях.

После этого для подбора подходящей модели кронштейна в зависимости от диагонали телевизора используйте наш каталог слева.

Дополнительные нюансы, которые следует учитывать:

- Размер кронштейна может быть больше размеров, поддерживаемых телевизором. Например, если ваш телевизор имеет стандарт VESA 100×100, вы спокойно можете использовать кронштейн на 200×200. Но не наоборот!

- Второй по важности параметр, который следует учитывать – максимальный вес. Если ваш телевизор поддерживает VESA MIS-E 200×100, но весит более 23 килограммов – используйте кронштейн для VESA MIS-F.

- Допустимо использовать кронштейн, который поддерживает диагональ экрана меньшую, чем у вашего телевизора. Но в разумных пределах. Например, если ваш телевизор имеет диагональ 24”, размеры крепления 100х100 и весит при этом 12 килограммов – вы можете использовать кронштейн типа MIS-D 100.

Чтобы сэкономить свое время, Вы можете связаться с нами по телефону +7 (495) 20-13-007 или электронной почте [email protected] . Мы поможем быстро подобрать кронштейн под Ваши требования: модель телевизора, тип крепления, бюджет и т. д.

д.

Также мы можем изготовить эксклюзивную модель кронштейна любого типа на заказ.

Пожалуйста, авторизуйтесь, чтобы оставить комментарий.

Крепление ISOFIX — Автодети

Возможно, вы уже сталкивались с таким понятием как isofix. Постараемся подробно и наглядно рассказать, что же представляет собой этот вид крепления, в чем его преимущества и недостатки.

Содержание

Расположение крепления isofix в автомобиле

Расположение крепления isofix в детских автокреслах

Top Tether

Упор в пол

Аналоги крепления isofix

Плюсы и минусы крепления isofix

Расположение крепления isofix в автомобиле

Крепление isofix в автомобиле представляет собой две металлические скобы, расположенные между спинкой и сиденьем автомобильного дивана. Скобы расположены на стандартной для всех автокресел ширине. С их помощью детское автокресло, имеющее ответные встроенные крепления, жестко прикрепляется к кузову автомобиля. Крепеж isofix входит в базовую комплектацию большинства современных автомобилей.

Крепеж isofix входит в базовую комплектацию большинства современных автомобилей.

Обычно креплением isofix оснащены два крайних задних сиденья, но встречаются автомобили, в которых крепление есть на всех пассажирских сиденьях. Как правило, места размещения креплений в автомобилях обозначены пластиковыми направляющими, либо флажком с надписью isofix, либо пластиковым значком. Иногда крепление isofix никак не обозначено и спрятано под обшивкой автомобильного дивана. В этом случае можно найти его самостоятельно или изучить инструкцию к вашему автомобилю.

Расположение крепления isofix в детских автокреслах

Во всех возрастных группах детских автокресел встречаются различные способы крепления. Некоторые кресла крепятся только с помощью автомобильного ремня, и крепление isofix в них не предусмотрено, в других совмещается крепление ремнем и isofix, автолюльки группы 0+ могут крепиться как автомобильным ремнем, так и на соответствующую базу. Есть автокресла, которые крепятся только с помощью базы isofix.

Некоторые производители выпускают базы для автолюлек группы 0+, и на эту же базу можно крепить автокресло следующей возрастной группы. Автокресла группы 1 (от 9 мес. до 4 лет) имеют встроенное крепление isofix и обязательные дополнительные элементы: упор в пол или якорное крепление Top Tether. Исключение составляют некоторые автокресела, которые можно фиксировать только креплением isofix.

Top Tether

«Якорное крепление», или Top Tether — это третья скоба (помимо креплений isofix), которая, в зависимости от типа кузова, находится на задней полке автомобиля за подголовником, либо в спинках задних сидений, либо в полу багажника или на потолке. Наличие данного крепления в автомобиле обозначается рисунком в виде ребенка в детском удерживающем устройстве с якорем за спинкой кресла.

Упор в пол

Упор в пол, как правило, встроен в основание детского автокресла или специальной базы. Для некоторых кресел он приобретается отдельно. Крепление автокресел с опорной ногой более универсально, так как не все автомобили оснащены якорным креплением.

Крепление автокресел с опорной ногой более универсально, так как не все автомобили оснащены якорным креплением.

Основная задача упора в пол и Top Tether — уменьшить нагрузку на основные элементы крепления детского удерживающего устройства, исключить кивок кресла при фронтальном столкновении автомобиля и повысить уровень безопасности.

Что касается крепления автокресел группы 2/3 (от 15 до 36 кг), то здесь основная нагрузка лежит на автомобильном ремне, которым ребенок крепится вместе с креслом, а isofix является вспомогательным креплением, и его использование является необязательным.

Аналоги крепления isofix

У крепления isofix есть аналоги, например, американский LATCH. В автомобиле это такие же две скобы, а в кресле это ремешки с карабинами, которые крепятся к скобам.

Плюсы и минусы крепления isofix

Плюсы:

- более понятное и безошибочное крепление

- минимальное смещение при боковом ударе

- соответствие новым стандартам безопасности

Минусы:

- высокая цена

- возможность использования только на сиденьях, оснащенных скобами isofix (за исключением группы 2/3)

- сложность установки в некоторых автомобилях

Тип крепления аксессуаров в посуде

Клепочное

Точечная сварка

Винтовое

Клепочный способ крепления ручек к корпусу посуды считается самым надежным.

Такое крепление не только невероятно прочное, но и не позволяет ручкам нагреваться наравне с корпусом посуды.

Применяется Röndell в следующих коллекциях посуды: Champagne (кованный), Champagne (Штампованный), Stern, Vintage, Impresso, Evolution, Verse, Flamme, Fest, Steamer, Virtuose, Weller, Zeita, Geste, Delice, Блинная сковорода

Точечная сварка

Один из способов крепления ручек к корпусу посуды – точечная сварка. Такой способ позволяет надежно прикрепить ручки любой формы к основанию и обычно используется Röndell в том случае, если по технологии или особенностям дизайна аксессуаров невозможно применить клепочный метод крепления. Точечная сварка – несложный, но довольно трудоемкий и тонкий процесс, который требует повышенного внимания при производстве. Система управления качеством Röndell обеспечивает самый высокий контроль всех производственных процессов и гарантирует качество посуды с точечной сваркой аксессуаров в течение 25 лет.

Винтовое

Особый способ крепления аксессуаров в посуде Röndell – винтовое крепление. Оно применяется только в двух коллекциях посуды (ChefArt и Kreuser) и обусловлено, как свойствами основных материалов, используемых в производстве, так и конструкцией ручек основных предметов этих коллекций.

Оно применяется только в двух коллекциях посуды (ChefArt и Kreuser) и обусловлено, как свойствами основных материалов, используемых в производстве, так и конструкцией ручек основных предметов этих коллекций.

Винтовой способ крепления используется Röndell при производстве посуды из литого алюминия. Во время отливки корпуса такой посуды одновременно отливается его особая часть – внешние основания для ручек. К этим литым основаниям уже на завершающем этапе производства с помощью винта крепятся прочные термостойкие бакелитовые ручки. Таким образом, внутренняя поверхность корпуса посуды остается идеально ровной и однородной, а ручки не менее прочными и надежными, чем при клепочном способе крепления.

Беговые лыжи FISCHER с пластиной IFP

В 2017 году Fischer совместно с Rossignol выпустили новый тип лыжных креплений Turnamic. Главной особенностью является то, что устанавливаются они на платформу IFP, вместо уже ставшей привычной NIS. С этого сезона на лыжах Fischer и Rossignol будет стоять новая платформа IFP. Однако, на NIS останутся лыжи Madshus.

Однако, на NIS останутся лыжи Madshus.

Фирма Fischer представляет на рынке новую систему креплений TURNAMIC®, которая включает в себя крепления для беговых лыж, пластину, интегрированную в лыжи, и подошвы для лыжных ботинок.

Подошвы TURNAMIC и крепления для беговых лыж TURNAMIC совместимы с профилем подошв NNN!!!

ЛЕГКОСТЬ УСТАНОВКИ

Главным преимуществом креплений TURNAMIC® является простота их установки. Крепления легко скользят по платформе и фиксируются без специальных инструментов. Отрегулировать можно даже на лыжне. Когда настало время кататься, просто поверните рычаг Turn Lock, не снимая перчаток. Защелкнуть или выстегнуть ботинки действительно очень легко.

РЕГУЛИРОВКА БЕЗ ИНСТРУМЕНТОВ

Все крепления TURNAMIC® легко устанавливаются на лыжи и регулируются в процессе эксплуатации. Техника, погодные условия и состояние снега влияют на работу лыж. Новая система креплений позволяет быстро и без инструментов отрегулировать крепления в соответствии с индивидуальными потребностями лыжника. Двигая крепления вперед по пластине, вы обеспечиваете лучшее держание, сдвигая назад, улучшаете скольжение лыж.

Двигая крепления вперед по пластине, вы обеспечиваете лучшее держание, сдвигая назад, улучшаете скольжение лыж.

ДИНАМИЧНОЕ КРЕПЛЕНИЕ

Инновационная система креплений TURNAMIC® не мешает лыжам работать. Технология FLOWFLEX® позволяет лыже свободно изгибаться. Крепление закреплено на пластине в одной точке, таким образом, не закрепощает лыжу и не влияет на ее жесткость. Профессиональные спортсмены оценят отличную динамику и передачу энергии, а лыжники-любители почувствуют уверенный контроль над лыжами.

INTEGRATED FIXATION PLATE (IFP) – Интегрированная платформа для фиксации креплений

Современная платформа, которая позволяет устанавливать крепления на лыжи без использования шурупов. Интегрированная платформа для фиксации (IFP) состоит из двух частей и позволяет устанавливать и регулировать крепления без дополнительных инструментов. Крепление двигается по платформе и имеет 7 различных положений.

Благодаря этому вы всегда можете подобрать индивидуальные настройки в зависимости от техники катания, условий снега и трассы.

ПОВОРОТНЫЙ МЕХАНИЗМ TURN LOCK

Эргономический поворотный рычаг сделан из безопасных материалов и позволяет интуитивно открывать и закрывать крепление. Оснащен защитой от нежелательного открытия.

TOOL FREE – установка без инструментов

Инструменты не требуются для установки и регулировки креплений. Механизм очень прост и работает даже в сложных условиях на трассе. Положение крепления четко видно в информационном окошке. А любое смещение крепления по платформе сопровождается звуковым щелчком.

DOUBLE LOCK SLIDER – двойной замок с блокировкой

Двойной замок с блокировкой легко и безопасно фиксирует крепление на интегрированной платформе для фиксации (IFP).

ТЕХНОЛОГИЯ FLOWFLEX®

Крепление надежно закреплено в одной точке на интегрированной платформе для фиксации (IFP) с помощью двух близко расположенных штифтов. Остальная часть крепления, включая пятку, не фиксируется, поэтому не оказывает отрицательного влияния на работу лыж.

Остальная часть крепления, включая пятку, не фиксируется, поэтому не оказывает отрицательного влияния на работу лыж.

TORSION-PROOFED BODY – устойчивость на скручивание

Хорошо продуманная конструкция крепления обеспечивает большую площадь контакта с ботинком. Прочное, легкое, и в то же время устойчивое на скручивание, крепление для лучшей передачи энергии. Отличный контроль над лыжей и стабильность.

STABILIZER – стабилизатор

Форма направляющей конькового крепления Race Pro Skate позволяет оставаться лыжам в горизонтальной плоскости после каждого отталкивания. Идеальный контроль, даже когда лыжи находятся в воздухе.

LOW PROFILE – низкий профиль

Низкий профиль крепления необходим для лучшей устойчивости. Это обеспечивает отличное чувство снега и улучшает стабильность при скольжении.

HEEL PRE-ADJUST – предустановка пятки

Пяточная часть крепления регулируется в зависимости от вашего размера стопы. Сначала выберите нужный размер, зафиксируйте его в креплении, а затем установите крепление на лыжу.

Сначала выберите нужный размер, зафиксируйте его в креплении, а затем установите крепление на лыжу.

mount.cifs (8) — справочная страница Linux

Имя

mount.cifs — монтирование с использованием общей файловой системы Интернета (CIFS)

Сводка

mount.cifs {служба} {точка монтирования} [-o параметры]

Описание

Этот инструмент является частью пакета cifs-utils.

mount.cifs монтирует файловую систему Linux CIFS. Обычно он вызывается косвенно командой mount (8) при использовании параметра «-t cifs». Эта команда работает только в Linux, а ядро должно поддерживать файловую систему cifs.Протокол CIFS является преемником протокола SMB и поддерживается большинством Windows. серверов и многих других коммерческих серверов и устройств сетевого хранения данных, а также популярного сервера с открытым исходным кодом Samba.

Утилита mount.cifs присоединяет имя UNC (экспортируемый сетевой ресурс), указанное как service (с использованием синтаксиса // server / share, где «server» — это

имя сервера или IP-адрес, а «share» — это имя общего ресурса) в локальный каталог точка монтирования .

Параметры для mount.cifs указываются в виде разделенного запятыми списка пар ключ = значение. Можно отправить варианты, отличные от перечисленных здесь, при условии, что модуль ядра файловой системы cifs (cifs.ko) поддерживает их. Нераспознанные параметры монтирования cifs, переданные в код ядра cifs vfs, будут зарегистрированы в журнал ядра.

mount.cifs заставляет cifs vfs запускать поток с именем cifsd. После монтирования он продолжает работать, пока смонтированный ресурс не будет размонтирован (обычно через утилиту umount).

Команда mount.cifs -V отображает версию помощника монтирования cifs.

Команда modinfo cifs отображает версию модуля cifs.

Опции

пользователь = аргумент

- указывает имя пользователя для подключения. Если это не указано, используется переменная среды USER . Этот вариант также может иметь вид

«пароль пользователя%» или «рабочая группа / пользователь» или «рабочая группа / пользователь% пароль», чтобы разрешить указать пароль и рабочую группу как часть имени пользователя.

- Примечание

cifs vfs принимает параметр user = , или для пользователей, знакомых с smbfs, принимает более длинную форму параметра username = . Аналогичным образом более длинные имена параметров стиля smbfs могут быть приняты как синонимы для более коротких параметров cifs pass = , dom = и cred = . - Примечание

- пароль = arg

- указывает пароль CIFS. Если этот параметр не указан, используется переменная среды PASSWD .Если пароль не указан напрямую или

косвенно через аргумент для монтирования mount.cifs запросит пароль, если не указана опция гостя.

Обратите внимание, что пароль, содержащий символ-разделитель (то есть запятую ‘,’), не будет правильно проанализирован в командной строке. Однако тот же пароль, определенный в переменной среды PASSWD или через файл учетных данных (см. ниже), или введенный в запросе пароля, будет считан правильно.

- учетные данные = имя файла

- указывает файл, который содержит имя пользователя и / или пароль и, возможно, имя рабочей группы.

Формат файла:

Формат файла:- имя пользователя = значение

пароль = значение

домен = значение

- Это предпочтительнее, чем наличие паролей в виде открытого текста в общем файле, таком как / etc / fstab. Обязательно защитите файл учетных данных должным образом.

- имя пользователя = значение

- uid = arg

- устанавливает uid, который будет владеть всеми файлами или каталогами в смонтированной файловой системе, когда сервер не предоставляет информацию о владельце. Его можно указать как либо имя пользователя, либо числовой uid.Если не указан, по умолчанию используется uid 0. Помощник mount.cifs должен иметь версию 1.10 или выше, чтобы поддерживать указание uid в нечисловой форме. См. Раздел «ВЛАДЕНИЕ И РАЗРЕШЕНИЯ НА ФАЙЛЫ И КАТАЛОГ» ниже для получения дополнительной информации.

- forceuid

- указывает клиенту игнорировать любой uid, предоставленный сервером для файлов и каталогов, и всегда назначать владельцем значение параметра uid =.

См. Раздел «ВЛАДЕНИЕ И РАЗРЕШЕНИЯ НА ФАЙЛЫ И КАТАЛОГ» ниже для получения дополнительной информации.

См. Раздел «ВЛАДЕНИЕ И РАЗРЕШЕНИЯ НА ФАЙЛЫ И КАТАЛОГ» ниже для получения дополнительной информации. - cruid = arg

- устанавливает uid владельца кэша учетных данных. Это в первую очередь полезно с sec = krb5. По умолчанию используется реальный uid процесса, выполняющего монтирование. Установка этого параметра направляет восходящий вызов на поиск кеша учетных данных, принадлежащего этому пользователю.

- gid = arg

- устанавливает gid, которому будут принадлежать все файлы или каталоги в смонтированной файловой системе, когда сервер не предоставляет информацию о владельце. Его можно указать как либо имя группы, либо числовой идентификатор.Если не указан, по умолчанию используется gid 0. Помощник mount.cifs должен иметь версию 1.10 или выше, чтобы поддерживать указание gid в нечисловой форме. См. Раздел «ВЛАДЕНИЕ И РАЗРЕШЕНИЯ НА ФАЙЛЫ И КАТАЛОГ» ниже для получения дополнительной информации.

- силгид

- указывает клиенту игнорировать любой gid, предоставляемый сервером для файлов и каталогов, и всегда назначать владельцем значение параметра gid =.

См. Раздел «ВЛАДЕНИЕ И РАЗРЕШЕНИЯ НА ФАЙЛЫ И КАТАЛОГ» ниже для получения дополнительной информации.

См. Раздел «ВЛАДЕНИЕ И РАЗРЕШЕНИЯ НА ФАЙЛЫ И КАТАЛОГ» ниже для получения дополнительной информации. - порт = аргумент

- устанавливает номер порта, на котором клиент будет пытаться связаться с сервером CIFS. Если это значение указано, ищите существующее соединение с этим порт, и используйте его, если он существует. Если таковой не существует, попробуйте создать новое соединение на этом порту. Если это соединение не удается, вернуть ошибку. Если это значение не указан, ищите существующее соединение на порте 445 или 139. Если такого соединения нет, попробуйте сначала подключиться через порт 445, а затем через порт 139, если это терпит неудачу.Вернуть ошибку, если оба не работают.

- servernetbiosname = arg

- Укажите имя netbios сервера (имя RFC1001), которое будет использоваться при попытке установить сеанс с сервером. Хотя редко требуется для установки на более новые

серверов, этот параметр необходим для установки на некоторые старые серверы (например, OS / 2 или Windows 98 и Windows ME), поскольку при подключении через порт 139 они, в отличие от

большинство новых серверов не поддерживают имя сервера по умолчанию.

Имя сервера может содержать до 15 символов и обычно пишется в верхнем регистре.

Имя сервера может содержать до 15 символов и обычно пишется в верхнем регистре. - сервер = аргумент

- Синоним servernetbiosname .

- netbiosname = arg

- При подключении к серверам через порт 139 указывает имя источника RFC1001, которое будет использоваться для представления имени компьютера клиента netbios при выполнении netbios RFC1001 инициализация сеанса.

- file_mode = arg

- Если сервер не поддерживает расширения CIFS Unix, это отменяет режим файла по умолчанию.

- dir_mode = arg

- Если сервер не поддерживает расширения CIFS Unix, это отменяет режим по умолчанию для каталогов.

- ip = arg

- устанавливает IP-адрес назначения. Этот параметр устанавливается автоматически, если часть имени сервера запрошенного имени UNC может быть разрешена, поэтому редко требуется указывается пользователем.

- домен = аргумент

- устанавливает домен (рабочую группу) пользователя

- гость

- не запрашивать пароль

- iocharset

- Набор символов, используемый для преобразования имен локальных путей в Unicode и обратно.

Юникод используется по умолчанию для имен сетевых путей, если сервер поддерживает его.Если iocharset

не указано, то будет использоваться значение nls_default, указанное во время сборки ядра локального клиента. Если сервер не поддерживает Unicode, этот параметр равен

неиспользованный.

Юникод используется по умолчанию для имен сетевых путей, если сервер поддерживает его.Если iocharset

не указано, то будет использоваться значение nls_default, указанное во время сборки ядра локального клиента. Если сервер не поддерживает Unicode, этот параметр равен

неиспользованный. - ro

- монтировать только для чтения

- рв

- монтировать чтение-запись

- наборов

- Если расширения CIFS Unix согласованы с сервером, клиент попытается установить эффективный uid и gid локального процесса на вновь созданном файлы, каталоги и устройства (создать, mkdir, mknod).Если расширения CIFS Unix не согласованы, для вновь созданных файлов и каталогов вместо используя uid и gid по умолчанию, указанные при монтировании, кэшируйте uid и gid нового файла локально, что означает, что uid для файла может измениться, когда inode перезагружается (или пользователь перемонтирует общий ресурс).

- узлов

- Клиент не будет пытаться установить uid и gid для вновь созданных файлов, каталогов и устройств (create, mkdir, mknod), что приведет к

сервер устанавливает uid и gid по умолчанию (обычно это uid сервера пользователя, который смонтировал общий ресурс).

Позволяя серверу (а не клиенту) устанавливать

uid и gid являются значениями по умолчанию. Если расширения CIFS Unix не согласованы, тогда uid и gid для новых файлов будут отображаться как uid (gid) установщика или

параметр uid (gid), указанный при монтировании.

Позволяя серверу (а не клиенту) устанавливать

uid и gid являются значениями по умолчанию. Если расширения CIFS Unix не согласованы, тогда uid и gid для новых файлов будут отображаться как uid (gid) установщика или

параметр uid (gid), указанный при монтировании. - пермь

- Клиент выполняет проверку разрешений (проверка vfs_permission uid и gid файла на соответствие режиму и желаемой операции). Обратите внимание, что это в дополнение к обычная проверка ACL на целевой машине выполняется серверным программным обеспечением.Проверка разрешений клиента включена по умолчанию.

- ноперм

- Клиент не выполняет проверки разрешений. Это может предоставить доступ к файлам на этом монтировании другим пользователям в локальной клиентской системе. Обычно это нужно только

когда сервер поддерживает CIFS Unix Extensions, но UID / GID в клиентской и серверной системе не совпадают достаточно близко, чтобы разрешить доступ пользователю

делаем крепление. Обратите внимание, что это не влияет на обычную проверку ACL на целевой машине, выполняемую серверным программным обеспечением (серверного ACL по имени пользователя

предоставляется во время монтажа).

- динперм

- Указывает серверу поддерживать владение и разрешения в памяти, которые не могут быть сохранены на сервере. Эта информация может исчезнуть в любой момент (всякий раз, когда индексный дескриптор удаляется из кеша), поэтому, хотя это может помочь некоторым приложениям работать, его поведение несколько ненадежно. См. Раздел ниже о ФАЙЛАХ И КАТАЛОГЕ И РАЗРЕШЕНИЯХ для получения дополнительной информации.

- кеш =

- Режим кеширования. См. Раздел ниже, посвященный СОГЛАСОВАННОСТИ КЭШЕРА, для получения подробной информации.Допустимые значения:

- • none: вообще не кэшировать данные файла

- • строго: строго следуйте протоколу CIFS / SMB2

- • свободный: разрешить свободную семантику кэширования

- По умолчанию в ядрах до 3.7 было «свободное». В ядре 3.7 значение по умолчанию «строгое».

- • none: вообще не кэшировать данные файла

- Directio

- Не выполнять кэширование данных inode для файлов, открытых на этом монтировании. Это препятствует размещению файлов mmap на этом монтировании.

В некоторых случаях с быстрыми сетями и небольшими или отсутствующими

преимущества кэширования на клиенте (например,грамм. когда приложение выполняет большие последовательные чтения, превышающие размер страницы, без повторного чтения тех же данных) это может

обеспечивают лучшую производительность, чем поведение по умолчанию, которое кэширует чтение (опережающее чтение) и запись (обратная запись) через локальный клиентский кеш страницы Linux, если блокировка

(токен кеширования) предоставляется и удерживается. Обратите внимание, что direct позволяет отправлять на сервер операции записи, размер которых превышает размер страницы. На некоторых ядрах для этого требуется

cifs.ko, который будет построен с параметром конфигурации CIFS_EXPERIMENTAL.

В некоторых случаях с быстрыми сетями и небольшими или отсутствующими

преимущества кэширования на клиенте (например,грамм. когда приложение выполняет большие последовательные чтения, превышающие размер страницы, без повторного чтения тех же данных) это может

обеспечивают лучшую производительность, чем поведение по умолчанию, которое кэширует чтение (опережающее чтение) и запись (обратная запись) через локальный клиентский кеш страницы Linux, если блокировка

(токен кеширования) предоставляется и удерживается. Обратите внимание, что direct позволяет отправлять на сервер операции записи, размер которых превышает размер страницы. На некоторых ядрах для этого требуется

cifs.ko, который будет построен с параметром конфигурации CIFS_EXPERIMENTAL.Этот параметр будет объявлен устаревшим в версии 3.7. Вместо этого пользователи должны использовать cache = none для более поздних ядер.

- strictcache

- Используется для включения строгого режима кэширования. В этом режиме клиент читает из кеша все время, пока у него есть Oplock Level II, в противном случае — читает с сервера.

Что касается записи — клиент хранит данные в кеше в случае Exclusive Oplock, в противном случае — запись напрямую на сервер.

Что касается записи — клиент хранит данные в кеше в случае Exclusive Oplock, в противном случае — запись напрямую на сервер.Этот параметр будет объявлен устаревшим в версии 3.7. Пользователи должны использовать cache = strict вместо более поздних ядер.

- rwpidforward

- Перенаправить pid процесса, открывшего файл, для любой операции чтения или записи в этом файле. Это предотвращает сбой приложений, таких как WINE, при чтении и записи. если мы используем обязательный стиль brlock.

- карт

- Перевести шесть из семи зарезервированных символов (без обратной косой черты, но включая двоеточие, вопросительный знак, вертикальную черту, звездочку, больше и меньше символов)

в диапазон переназначения (выше 0xF000), что также позволяет клиенту CIFS распознавать файлы, созданные с такими символами, с помощью эмуляции POSIX Windows.Это может

также может быть полезно при монтировании к большинству версий Samba (что также запрещает создание и открытие файлов, имена которых содержат любой из этих семи символов).

Этот

не действует, если сервер не поддерживает Unicode в сети. Обратите внимание, что файлы, созданные с помощью параметра монтирования mapchars, могут быть недоступны, если

общий ресурс монтируется без этой опции.

Этот

не действует, если сервер не поддерживает Unicode в сети. Обратите внимание, что файлы, созданные с помощью параметра монтирования mapchars, могут быть недоступны, если

общий ресурс монтируется без этой опции. - номеров

- Не переводить ни один из этих семи символов (по умолчанию)

- внутр.

- в настоящее время не реализовано

- nointr

- (по умолчанию) в настоящее время не реализовано

- жесткий

- Программа, обращающаяся к файлу в смонтированной файловой системе cifs, зависает при сбое сервера.

- мягкий

- (по умолчанию) Программа, обращающаяся к файлу в смонтированной файловой системе cifs, не зависает при сбое сервера и возвращает пользователю ошибки заявление.

- Ноакл

- Не разрешать операции ACL POSIX, даже если сервер их поддерживает.

Клиент CIFS может получать и устанавливать списки ACL POSIX (getfacl, setfacl) для серверов Samba версии 3.0.10 и выше. Для настройки списков ACL POSIX необходимо включить оба CIFS_XATTR, а затем поддержка CIFS_POSIX в параметрах конфигурации CIFS при построении модуля cifs.

Поддержка POSIX ACL может быть отключена для каждого монтирования.

указав «noacl» при монтировании.

Поддержка POSIX ACL может быть отключена для каждого монтирования.

указав «noacl» при монтировании. - cifsacl

- Эта опция используется для отображения ACL CIFS / NTFS в / из битов разрешений Linux, отображения SID в / из UID и GID, а также для получения и установки дескрипторов безопасности.

Дополнительные сведения см. В разделах CIFS / NTFS ACL, SID / UID / GID MAPPING, ДЕКРИПТОРЫ БЕЗОПАСНОСТИ .

- backupuid = arg

- Разрешить пользователю доступ к файлам с целью резервного копирования.В качестве аргумента необходимо указать имя или идентификатор, значений по умолчанию нет.

См. Раздел ДОСТУП К ФАЙЛАМ С НАМЕРЕНИЕМ РЕЗЕРВНОГО КОПИРОВАНИЯ для более подробной информации.

- backupgid = arg

- Ограничить доступ к файлам с целью резервного копирования для группы. В качестве аргумента необходимо указать имя или идентификатор, значений по умолчанию нет.

См. Раздел ДОСТУП К ФАЙЛАМ С НАМЕРЕНИЕМ РЕЗЕРВНОГО КОПИРОВАНИЯ для более подробной информации.

- без корпуса

- Запрос сопоставления имени пути без учета регистра (регистр учитывается по умолчанию, если сервер его поддерживает).

- игнорировать регистр

- Синоним nocase .

- сек =

- Охранный режим. Допустимые значения:

- • ни одна из попыток подключения в качестве нулевого пользователя (без имени)

- • krb5 Использовать аутентификацию Kerberos версии 5

- • krb5i Использовать аутентификацию Kerberos и принудительно включить подпись пакетов

- • ntlm Использовать хеширование паролей NTLM (по умолчанию)

- • ntlmi Использовать хеширование паролей NTLM и принудительно подписывать пакеты

- • ntlmv2 Использовать хеширование паролей NTLMv2

- • ntlmv2i Использовать хеширование паролей NTLMv2 и принудительно подписывать пакеты

- • ntlmssp Использовать хеширование паролей NTLMv2, инкапсулированное в необработанном сообщении NTLMSSP

- • ntlmsspi Использовать хеширование паролей NTLMv2, инкапсулированное в необработанном сообщении NTLMSSP, и принудительно подписывать пакеты

- Если сервер требует подписи во время согласования протокола, он может быть включен автоматически.

Подписание пакета также может быть включено автоматически, если оно

включен в / proc / fs / cifs / SecurityFlags.

Подписание пакета также может быть включено автоматически, если оно

включен в / proc / fs / cifs / SecurityFlags. - • ни одна из попыток подключения в качестве нулевого пользователя (без имени)

- nobrl

- Не отправлять серверу запросы блокировки диапазона байтов. Это необходимо для определенных приложений, которые нарушают обязательные блокировки диапазона байтов в стиле cifs (и большинство серверов cifs еще не поддерживают запрос рекомендательных блокировок диапазона байтов).

- SFU

- Если CIFS Unix Extensions не согласованы, попытайтесь создать файлы устройств и FIFO в формате, совместимом со службами для Unix (SFU).Кроме того

получить биты 10-12 режима через расширенный атрибут SETFILEBITS (как это делает SFU). В будущем будут эмулированы нижние 9 бит режима mode.

с использованием запросов дескриптора безопасности (ACL). [NB: требуется версия 1.39 или более поздняя версия CIFS VFS. Чтобы распознавать символические ссылки и иметь возможность создавать символические ссылки в

Для взаимодействия с SFU требуется версия 1.

40 или более поздняя версия модуля ядра CIFS VFS.

40 или более поздняя версия модуля ядра CIFS VFS. - serverino

- Используйте номера inode (уникальные постоянные идентификаторы файлов), возвращаемые сервером, вместо автоматического создания временных номеров inode на клиенте.Хотя номера inode сервера упрощают определение файлов с жесткой связью (поскольку они будут иметь одинаковые номера inode), номера inode могут быть постоянными (что является

полезен для некоторых программ), сервер не гарантирует, что номера inode уникальны, если несколько подключений на стороне сервера экспортируются в один общий ресурс.

(поскольку номера inode на серверах могут быть не уникальными, если несколько файловых систем смонтированы в одном общем каталоге более высокого уровня). Обратите внимание, что не все

серверы поддерживают возврат номеров inode серверов, хотя те, которые поддерживают расширения CIFS Unix, а также серверы Windows 2000 и более поздних версий обычно поддерживают

this (хотя и не обязательно для каждой файловой системы локального сервера).

Параметр не действует, если сервер не поддерживает возврат номеров inode или

эквивалент. Это поведение включено по умолчанию.

Параметр не действует, если сервер не поддерживает возврат номеров inode или

эквивалент. Это поведение включено по умолчанию. - Носерверино

- Клиент сам генерирует номера inode, а не использует фактические номера с сервера.

См. Раздел НОМЕРА ИНОДЕРОВ для получения дополнительной информации.

- сущ.

- Отключите расширения CIFS Unix для этого монтирования. Это может быть полезно для одновременного отключения нескольких настроек. Это включает в себя POSIX acls, блокировки POSIX,

Пути POSIX, поддержка символических ссылок и получение uid / gids / mode с сервера.Это также может быть полезно для обхода ошибки на сервере, поддерживающем Unix.

Расширения.

См. Раздел НОМЕРА ИНОДЕРОВ для получения дополнительной информации.

- nouser_xattr

- (по умолчанию) Не разрешать getfattr / setfattr получать / устанавливать xattr, даже если сервер поддерживает это в противном случае.

- rsize = arg

- размер сетевого чтения по умолчанию (обычно 16 КБ).

В настоящее время клиент не может использовать rsize больше, чем CIFSMaxBufSize. CIFSMaxBufSize по умолчанию 16 КБ и может быть

изменен (с 8 КБ до максимального размера kmalloc, разрешенного вашим ядром) во время установки модуля для cifs.ко. Установка CIFSMaxBufSize на очень большое значение приведет к

заставляют cifs использовать больше памяти и в некоторых случаях могут снизить производительность. Для использования rsize больше 127 КБ (исходный максимум протокола cifs) также требуется, чтобы

сервер поддерживает новый флаг возможностей Unix (для чтения очень больших объемов), который есть на некоторых более новых серверах (например, Samba 3.0.26 или новее). rsize можно установить от минимального

от 2048 до 130048 (127 КБ или CIFSMaxBufSize, в зависимости от того, что меньше)

В настоящее время клиент не может использовать rsize больше, чем CIFSMaxBufSize. CIFSMaxBufSize по умолчанию 16 КБ и может быть

изменен (с 8 КБ до максимального размера kmalloc, разрешенного вашим ядром) во время установки модуля для cifs.ко. Установка CIFSMaxBufSize на очень большое значение приведет к

заставляют cifs использовать больше памяти и в некоторых случаях могут снизить производительность. Для использования rsize больше 127 КБ (исходный максимум протокола cifs) также требуется, чтобы

сервер поддерживает новый флаг возможностей Unix (для чтения очень больших объемов), который есть на некоторых более новых серверах (например, Samba 3.0.26 или новее). rsize можно установить от минимального

от 2048 до 130048 (127 КБ или CIFSMaxBufSize, в зависимости от того, что меньше) - wsize = байт

- Максимальный объем данных в байтах, который ядро отправит в запросе на запись.До ядер RHEL6.2 по умолчанию и максимум были 57344 (14 * 4096 страниц).

Начиная с RHEL6.

2, значение по умолчанию зависит от того, согласовывают ли клиент и сервер большие объемы записи через расширения POSIX. Если это так, то значение по умолчанию — 1M, а

максимально допустимый — 16M. В противном случае значение по умолчанию — 65536, а максимально разрешенное — 131007.

2, значение по умолчанию зависит от того, согласовывают ли клиент и сервер большие объемы записи через расширения POSIX. Если это так, то значение по умолчанию — 1M, а

максимально допустимый — 16M. В противном случае значение по умолчанию — 65536, а максимально разрешенное — 131007.Обратите внимание, что это значение — только отправная точка для согласования. Клиент и сервер могут согласовывать этот размер в сторону уменьшения в соответствии с настройками сервера. возможности.

- fsc

- Включите кэширование локального диска с помощью FS-Cache для CIFS. Эта опция может быть полезна для повышения производительности на медленном канале, сильно загруженном сервере и / или сети.

где чтение с диска происходит быстрее, чем чтение с сервера (по сети). Это также может положительно повлиять на масштабируемость, так как количество вызовов

серверу сведены. Но учтите, что локальное кэширование подходит не для всех рабочих нагрузок, например для рабочих нагрузок с однократным чтением.

Итак, вам нужно учитывать

внимательно изучите ситуацию / рабочую нагрузку, прежде чем использовать эту опцию.В настоящее время кэширование на локальном диске включено для файлов CIFS, открытых только для чтения.

Итак, вам нужно учитывать

внимательно изучите ситуацию / рабочую нагрузку, прежде чем использовать эту опцию.В настоящее время кэширование на локальном диске включено для файлов CIFS, открытых только для чтения.ПРИМЕЧАНИЕ. Эта функция доступна только в последних ядрах, которые были собраны с параметром конфигурации ядра CONFIG_CIFS_FSCACHE. Вам также необходимо иметь Демон cachefilesd установлен и запущен для обеспечения работоспособности кеша.

- многопользовательский

- Сопоставьте доступ пользователя к отдельным учетным данным при доступе к серверу. По умолчанию при монтировании CIFS используется только один набор учетных данных пользователя (монтирование

учетные данные) при доступе к общему ресурсу.С этой опцией клиент вместо этого создает новый сеанс с сервером, используя учетные данные пользователя всякий раз, когда новый

пользователь получает доступ к монтированию. При дальнейшем доступе этого пользователя также будут использоваться эти учетные данные.

Поскольку ядро не может запрашивать пароли, многопользовательские монтирования

ограничено монтированием с использованием параметров sec =, которые не требуют паролей.

Поскольку ядро не может запрашивать пароли, многопользовательские монтирования

ограничено монтированием с использованием параметров sec =, которые не требуют паролей.С этим изменением сервер может обрабатывать принудительное применение разрешений, поэтому этот параметр также подразумевает «noperm». Кроме того, когда расширения unix не используются, и администратор не переопределил право владения с помощью параметров uid = или gid =, право собственности на файлы отображается как текущий пользователь, осуществляющий доступ доля.

- actimeo = arg

- Время (в секундах), в течение которого клиент CIFS кэширует атрибуты файла или каталога до того, как он запросит информацию об атрибутах с сервера. Во время этого

Периодически изменения, происходящие на сервере, остаются незамеченными, пока клиент снова не проверит сервер.

По умолчанию тайм-аут кеширования атрибутов равен 1 секунде. Это означает более частые вызовы по сети на сервер для проверки наличия атрибутов.

изменилось, что может повлиять на производительность.30 * Гц (частота

прерывание по таймеру).

изменилось, что может повлиять на производительность.30 * Гц (частота

прерывание по таймеру). - noposixpaths

- Если для общего ресурса включены расширения unix, то клиент обычно позволяет именам файлов включать в компонент имени пути любой символ, кроме ‘/’, и будет использовать косую черту в качестве разделителя имени пути. Этот параметр предотвращает попытки клиента согласовать использование путей в стиле posix для сервер.

- posixpaths

- Обратное значение noposixpaths .

- prefixpath =

- Можно смонтировать подкаталог общего ресурса.Предпочтительный способ сделать это — добавить путь к UNC при монтировании. Однако также возможно сделать то же самое, установив эту опцию и указав там путь.

- — многословный

- Распечатать дополнительную отладочную информацию для монтирования. Обратите внимание, что этот параметр должен быть указан перед -o. Например:

mount -t cifs // server / share / mnt —verbose -o user = имя пользователя

Форматирование и разделители услуг

Обычно рекомендуется использовать косую черту (/) в качестве разделителя в именах служб. Они считаются «универсальным разделителем», так как они

обычно не разрешается встраивать в компоненты пути на машинах Windows, и клиент может безоговорочно преобразовать их в черные косые черты (\).

И наоборот, символы обратной косой черты разрешены POSIX как часть компонента пути и не могут быть автоматически преобразованы таким же образом.

Они считаются «универсальным разделителем», так как они

обычно не разрешается встраивать в компоненты пути на машинах Windows, и клиент может безоговорочно преобразовать их в черные косые черты (\).

И наоборот, символы обратной косой черты разрешены POSIX как часть компонента пути и не могут быть автоматически преобразованы таким же образом.

mount.cifs будет пытаться преобразовать обратную косую черту в прямую косую черту там, где это возможно, но не может этого сделать ни в одном компоненте пути после Sharename.

Номера Inode

Когда расширения Unix включены, мы используем фактический номер inode, предоставленный сервером в ответ на вызовы POSIX, как номер inode.

Когда расширения Unix отключены и включена опция монтирования «serverino», нет способа получить номер inode сервера. Клиент обычно отображает назначенный сервером «UniqueID» на номер inode.

Обратите внимание, что значение UniqueID отличается от значения индекса сервера. Значение UniqueID уникально для всего сервера и часто

больше 2 в степени 32. Это значение часто заставляет программы, которые не скомпилированы с LFS (поддержка больших файлов), вызывать ошибку glibc EOVERFLOW, поскольку она не

вписывается в поле целевой структуры. Настоятельно рекомендуется компилировать ваши программы с поддержкой LFS (т.е. с -D_FILE_OFFSET_BITS = 64), чтобы предотвратить это.

проблема. Вы также можете использовать опцию монтирования «noserverino», чтобы сгенерировать на клиенте номера inode меньше 2 степени 32. Но вы не сможете обнаружить

жесткие ссылки правильно.

Это значение часто заставляет программы, которые не скомпилированы с LFS (поддержка больших файлов), вызывать ошибку glibc EOVERFLOW, поскольку она не

вписывается в поле целевой структуры. Настоятельно рекомендуется компилировать ваши программы с поддержкой LFS (т.е. с -D_FILE_OFFSET_BITS = 64), чтобы предотвратить это.

проблема. Вы также можете использовать опцию монтирования «noserverino», чтобы сгенерировать на клиенте номера inode меньше 2 степени 32. Но вы не сможете обнаружить

жесткие ссылки правильно.

Когерентность кэша

С сетевой файловой системой, такой как CIFS или NFS, клиент должен бороться с тем фактом, что активность других клиентов или сервера может изменить содержимое

или атрибуты файла без ведома клиента.Один из способов справиться с такой проблемой — обязать все обращения к файлам идти на сервер.

напрямую. Однако это недопустимо для производительности, поэтому у большинства протоколов есть некоторый механизм, позволяющий клиенту кэшировать данные локально.

Протокол CIFS предписывает (по сути), что клиент не должен кэшировать данные файла, если он не удерживает уступающую блокировку (также известную как оппортунистическая блокировка) или аренду. Оба эти объекты позволяют клиенту гарантировать определенные типы монопольного доступа к файлу, чтобы он мог получить доступ к его содержимому без необходимости постоянно взаимодействовать с сервером.Сервер перезвонит клиенту, когда ему нужно отозвать любой из них, и даст клиенту определенное количество времени для очистки. любые кешированные данные.

Клиент cifs использует кэш страниц ядра для кэширования файловых данных. Любой ввод-вывод, который выполняется через кэш страниц, обычно выравнивается по страницам. Это может быть проблематично в сочетании с блокировками байтового диапазона, поскольку блокировка Windows является обязательной и может блокировать чтение и запись.

cache = none означает, что клиент никогда не использует кеш для обычных операций чтения и записи. Он всегда обращается к серверу напрямую, чтобы выполнить чтение или запись.

запрос.

Он всегда обращается к серверу напрямую, чтобы выполнить чтение или запись.

запрос.

cache = strict означает, что клиент будет пытаться строго следовать протоколу CIFS / SMB2. То есть кешу доверяют только тогда, когда у клиента есть блокировка. Когда клиент не удерживает оппозиционную блокировку, клиент обходит кеш и обращается к серверу напрямую, чтобы удовлетворить запрос на чтение или запись. К делая это, клиент избегает проблем с блокировкой диапазона байтов. Кроме того, блокировки диапазона байтов кэшируются на клиенте, когда он удерживает оппозиционную блокировку и «проталкивается» к серверу при вызове этой оппортунистической блокировки.

cache = свободно позволяет клиенту использовать более свободную семантику протокола, которая иногда может обеспечить лучшую производительность за счет когерентности кеша. Доступ к файлам

всегда задействует кеш страниц. Когда оппортунистическая блокировка или аренда не удерживаются, клиент попытается очистить кеш вскоре после записи в файл. Обратите внимание, что

этот сброс не обязательно происходит до возврата из системного вызова записи.

Обратите внимание, что

этот сброс не обязательно происходит до возврата из системного вызова записи.

В случае чтения без удержания оппортунистической блокировки клиент будет пытаться периодически проверять атрибуты файла, чтобы убедиться, что он был изменен, и кеш, возможно, больше не действителен.Этот механизм очень похож на тот, который NFSv2 / 3 использует для согласованности кеша, но он особенно проблематичен. с CIFS. Windows довольно «ленива» в отношении обновления поля «LastWriteTime», которое клиент использует для проверки этого. Эффект таков, что cache = свободно может вызвать повреждение данных, когда несколько читателей и писателей работают с одними и теми же файлами.

По этой причине, когда несколько клиентов обращаются к одному и тому же набору файлов, рекомендуется использовать cache = strict. Это помогает устранить проблемы с кешем согласованность за счет более строгого следования протоколам CIFS / SMB2.

Также обратите внимание, что независимо от того, какая модель кэширования используется, клиент всегда будет использовать кэш страниц для обработки файлов с mmap. Записывает только в файлы с mmap.

гарантированно будет сброшен на сервер при вызове msync () или при close ().

Записывает только в файлы с mmap.

гарантированно будет сброшен на сервер при вызове msync () или при close ().

По умолчанию в ядрах до 3.7 был «свободный». Начиная с версии 3.7, значение по умолчанию — «строгое».

CIFS / NTFS ACL, SID / UID / GID MAPPING, ДЕКРИПТОРЫ БЕЗОПАСНОСТИ

Эта опция используется для работы с файловыми объектами, которые имеют дескрипторы безопасности и ACL CIFS / NTFS вместо UID, GID, битов прав доступа к файлам и ACL POSIX. как модель аутентификации пользователя.Это наиболее распространенная модель аутентификации для серверов CIFS, используемая Windows.

Для этого требуется поддержка CIFS_XATTR и CIFS_ACL в параметрах конфигурации CIFS при построении модуля cifs.

ACL CIFS / NTFS сопоставляется с битами прав доступа к файлам с использованием алгоритма, указанного в следующем документе Microsoft TechNet:

- • http://technet.microsoft.com/en-us/library/bb463216.aspx

- Дескрипторы безопасности для файлового объекта могут быть получены и установлены напрямую с помощью расширенного атрибута с именем system.

cifs_acl. Представленные дескрипторы безопасности

через этот интерфейс передаются «сырые» капли данных, и для их анализа и форматирования или сборки требуется утилита пользовательского пространства, например getcifsacl (8) и setcifsacl (8)

соответственно.

cifs_acl. Представленные дескрипторы безопасности

через этот интерфейс передаются «сырые» капли данных, и для их анализа и форматирования или сборки требуется утилита пользовательского пространства, например getcifsacl (8) и setcifsacl (8)

соответственно.Некоторые вещи, которые следует учитывать при использовании этого варианта крепления:

- • При обработке метаданных может увеличиться задержка из-за дополнительных запросов на получение и установку дескрипторов безопасности.

- • Сопоставление между ACL CIFS / NTFS и битами разрешения файла POSIX несовершенно, и некоторая информация ACL может быть потеряна при трансляции.

- • Хотя RHEL6 поддерживает сопоставление битов разрешений с ACL Windows, он не сопоставляет идентификаторы SID владельца с UID / GID и наоборот.

- • Сопоставление между ACL CIFS / NTFS и битами разрешения файла POSIX несовершенно, и некоторая информация ACL может быть потеряна при трансляции.

Доступ к файлам с целью резервного копирования

Для пользователя на сервере желаемый доступ к файлу определяется разрешениями и правами, связанными с этим файлом. Обычно это делается

используя принадлежность и ACL. Для пользователя, у которого нет прав доступа к файлу, все еще можно получить доступ к этому файлу для определенной или целевой цели,

предоставление особых прав.Одна из конкретных целей — получить доступ к файлу с целью резервного копирования или восстановления, то есть с намерением резервного копирования. Право на доступ к

файл с намерением резервного копирования обычно можно предоставить, сделав этого пользователя частью встроенной группы «Операторы резервного копирования». Таким образом, когда этот пользователь пытается открыть

файла с намерением резервного копирования, запрос открытия отправляется путем установки бита FILE_OPEN_FOR_BACKUP_INTENT как одного из CreateOptions.

Обычно это делается

используя принадлежность и ACL. Для пользователя, у которого нет прав доступа к файлу, все еще можно получить доступ к этому файлу для определенной или целевой цели,

предоставление особых прав.Одна из конкретных целей — получить доступ к файлу с целью резервного копирования или восстановления, то есть с намерением резервного копирования. Право на доступ к

файл с намерением резервного копирования обычно можно предоставить, сделав этого пользователя частью встроенной группы «Операторы резервного копирования». Таким образом, когда этот пользователь пытается открыть

файла с намерением резервного копирования, запрос открытия отправляется путем установки бита FILE_OPEN_FOR_BACKUP_INTENT как одного из CreateOptions.

Например, на сервере Windows пользователь с именем testuser не может открыть этот файл с таким дескриптором безопасности.

РЕДАКЦИЯ: 0x1

КОНТРОЛЬ: 0x9404

ВЛАДЕЛЕЦ: Администратор

ГРУППА: Пользователи домена

ACL: Администратор: РАЗРЕШЕНО / 0x0 / FULL

Но пользователь testuser, если он становится частью группы Backup Operators, может открыть файл с целью резервного копирования.

Любой пользователь на стороне клиента, который может аутентифицироваться в качестве такого пользователя на сервере, может получить доступ к файлам с целью резервного копирования. Но желательно и Из многих соображений безопасности предпочтительнее ограничить это особое право.

Параметр монтирования backupuid используется для ограничения этого специального права для пользователя, который определяется либо именем, либо идентификатором. Используется опция монтирования backupgid чтобы ограничить это специальное право для пользователей в группе, которая определяется либо именем, либо идентификатором. Эти два варианта крепления можно использовать вместе.

Владение файлами и каталогами и разрешения

Основной протокол CIFS не предоставляет информацию о владельце или режиме unix для файлов и каталогов. Из-за этого файлы и каталоги обычно

кажутся принадлежащими любым значениям, установленным в параметрах uid = или gid =, и будут иметь разрешения, установленные по умолчанию file_mode и dir_mode для монтирования. Попытка изменить эти значения с помощью chmod / chown вернет успех, но не даст результата.

Попытка изменить эти значения с помощью chmod / chown вернет успех, но не даст результата.

Когда клиент и сервер согласовывают расширения unix, файлам и каталогам будут назначены uid, gid и режим, предоставленные сервером. Потому что CIFS монтирования, как правило, однопользовательские, и используются одни и те же учетные данные независимо от того, какой пользователь получает доступ к монтированию, вновь созданные файлы и каталоги обычно получить право владения, соответствующее тем учетным данным, которые использовались для монтирования общего ресурса.

Если используемые uid и gid не совпадают на клиенте и сервере, могут оказаться полезными параметры forceuid и forcegid. Обратите внимание, однако, что нет соответствующая опция для отмены режима. Разрешения, назначенные файлу, когда действуют forceuid или forcegid, могут не отражать реальные разрешения.

Когда расширения unix не согласовываются, их также можно эмулировать локально на сервере с помощью опции монтирования «dynperm». Когда этот вариант крепления

действительно, вновь созданные файлы и каталоги получат то, что кажется надлежащими разрешениями.Однако эти разрешения не хранятся на сервере и

может исчезнуть в любой момент в будущем (в зависимости от прихоти ядра, очищающего кеш inode). В общем, этот вариант крепления не рекомендуется.

Когда этот вариант крепления

действительно, вновь созданные файлы и каталоги получат то, что кажется надлежащими разрешениями.Однако эти разрешения не хранятся на сервере и

может исчезнуть в любой момент в будущем (в зависимости от прихоти ядра, очищающего кеш inode). В общем, этот вариант крепления не рекомендуется.

Также возможно полностью отменить проверку разрешений на клиенте с помощью опции noperm. Проверки разрешений на стороне сервера не могут быть отменены. В Проверки разрешений, выполняемые сервером, всегда будут соответствовать учетным данным, используемым для монтирования общего ресурса, и не обязательно пользователю, который обращается к Поделиться.

Переменные среды

Переменная USER может содержать имя пользователя лица, которое будет использоваться для аутентификации на сервере. Переменная может использоваться для установки как имени пользователя, так и пароль в формате имя пользователя% пароль.

Переменная PASSWD может содержать пароль человека, использующего клиента.

Переменная PASSWD_FILE может содержать путь к файлу, из которого будет считываться пароль. Одна строка ввода читается и используется как пароль.

Банкноты

Эта команда может использоваться только пользователем root, если не установлен setuid; в этом случае включены флаги монтирования noeexec и nosuid. При установке как setuid программа, программа следует соглашениям, установленным программой монтирования для пользовательских монтирований, с добавленным ограничением, что пользователи должны иметь возможность использовать chdir () в точку монтирования перед монтированием, чтобы иметь возможность установить на нее.

Некоторые клиентские инструменты samba, такие как smbclient (8), учитывают параметры конфигурации на стороне клиента, присутствующие в smb.конф. В отличие от этих клиентских инструментов, mount.cifs полностью игнорирует smb.conf.

Конфигурация

Основной механизм для внесения изменений в конфигурацию и чтения отладочной информации для cifs vfs осуществляется через файловую систему Linux / proc. в каталог / proc / fs / cifs — это различные файлы конфигурации и псевдо-файлы, которые могут отображать отладочную информацию. Есть дополнительные параметры запуска, такие как максимальный размер и количество буферов, которые могут быть установлены только тогда, когда ядро cifs vfs (cifs.ko module) загружен. Их можно увидеть, запустив modinfo утилиту с файлом cifs.ko, в котором будут перечислены параметры, которые могут быть переданы в cifs во время установки модуля (загрузки драйвера устройства). Для дополнительной информации см. файл ядра fs / cifs / README.

Ошибки

В настоящее время монтирование с использованием спецификации URL-адреса CIFS не поддерживается.

Файл учетных данных не обрабатывает имена пользователей или пароли с пробелом в начале.

Обратите внимание, что типичный ответ на отчет об ошибке — это предложение сначала попробовать последнюю версию.Поэтому сначала попробуйте сделать это и всегда указывайте, какие версии соответствующего программного обеспечения, которые вы используете при сообщении об ошибках (минимум: mount.cifs (попробуйте mount.cifs -V), ядро (см. / proc / version) и тип сервера, который вы пытаетесь связываться.

Версия

Эта страница руководства верна для версии 1.74 файловой системы cifs vfs (примерно ядро Linux 3.0).

См. Также

Documentation / filesystems / cifs.txt и fs / cifs / README в дереве исходных текстов ядра Linux могут содержать дополнительные параметры и информацию.

звонок по телефону (8)

Автор

Стив Френч

Синтаксис и справочная страница были частично основаны на smbmount. Он был преобразован в Docbook / XML Jelmer Vernooij.

Сопровождающим Linux cifs vfs и пользовательского инструмента mount.cifs является Стив Френч. Список рассылки Linux CIFS — это предпочтительное место, где можно задать вопросы вопросы по этим программам.

На основании

cifs.idmap (8), getcifsacl (1), setcifsacl (1), размонтировать.cifs (8)gfs2_mount (8): параметры монтирования GFS2 — справочная страница Linux

Имя

mount.gfs2 — параметры монтирования GFS2Сводка

крепление [ StandardMountOptions ] -t gfs2 КРЕПЛЕНИЕ УСТРОЙСТВА -o [GFS2Option1, GFS2Option2, GFS2OptionX …]Описание

GFS2 может использоваться как локальная файловая система (на одном компьютере), но ее реальное назначение — кластеры, где несколько компьютеров (узлов) используют общее запоминающее устройство.Выше показан формат, обычно используемый для монтирования файловой системы GFS2 с помощью команды mount (8) . Устройство может быть любым блочным устройством, на котором вы создали файловую систему GFS2. Примеры включают одиночный раздел диска (например, / dev / sdb3), устройство обратной связи, устройство, экспортированное из другого узла (например, Устройство iSCSI или устройство gnbd (8) ), или логический том (обычно состоящий из нескольких отдельных дисков).

Устройство не обязательно должно совпадать с именем устройства, которое видно на другом узле в кластере, и не обязательно быть логическим томом.Тем не мение, использование диспетчера томов с поддержкой кластера, такого как CLVM2 (см. lvm (8) ), гарантирует, что управляемые устройства будут названы одинаково на каждом узле в кластере (для гораздо более простого управления) и позволит вам настроить очень большой том из нескольких устройств хранения (например, дисков).

устройство должно сделать всю область хранения файловой системы видимой для компьютера. То есть вы не можете монтировать разные части одной файловой системы на разные компьютеры.Каждый компьютер должен видеть всю файловую систему. Однако вы можете смонтировать несколько файловых систем GFS2, если хотите распределить хранилище данных. управляемым способом.

точка монтирования совпадает с dir в справочной странице mount (8) .

На этой странице руководства описаны параметры, специфичные для GFS2, которые можно передать файловой системе GFS2 во время монтирования с помощью флага -o . Есть много других -o параметры, обрабатываемые общей командой mount mount (8) .Однако параметры, описанные ниже, предназначены специально для GFS2 и не интерпретируется командой mount или виртуальной файловой системой ядра. Опции GFS2 и не-GFS2 могут смешиваться после -o , разделенных запятые (но без пробелов).

В качестве альтернативы параметрам командной строки монтирования вы можете отправить параметры монтирования в gfs2, используя «gfs2_tool margs» (после загрузки модуля ядра gfs2, но перед установкой GFS2). Например, это может потребоваться при работе с начальным виртуальным диском initrd (4) .Возможности ограничены те, которые описаны на этой странице руководства (общие параметры mount (8) не будут распознаваться), не должны предшествовать -o и должны быть разделены запятыми (нет пробелы). Пример:

# gfs2_tool margs «lockproto = lock_nolock, ignore_local_fs»

Опции, загруженные через «gfs2_tool margs», имеют время жизни только одного монтирования GFS2. Если вы хотите смонтировать другую файловую систему GFS2, вы должны установить другую группу параметры с «полями gfs2_tool».

Параметры debug, acl, quota, suiddir и data могут быть изменены после монтирования с помощью команды «mount -o remount, option / mountpoint».Параметры отладки, acl, и suiddir поддерживают префикс «нет». Например, «noacl» отключает то, что включает «acl».

Если у вас возникли проблемы с монтированием GFS2, проверьте системный журнал (например, / var / log / messages) на наличие конкретных сообщений об ошибках.

Опции

- lockproto = LockModuleName

- Указывает, какой протокол межузловой блокировки используется файловой системой GFS2 для этого монтирования, отменяя имя протокола блокировки по умолчанию, хранящееся в

суперблок файловой системы на диске.

LockModuleName должно точно совпадать с именем протокола, представленным модулем блокировки, когда он регистрируется с помощью ремня блокировки. Традиционно это соответствует имени файла .o модуля блокировки, например lock_dlm или lock_nolock .

Имя протокола блокировки по умолчанию записывается на диск изначально при создании файловой системы с помощью опции mkfs.gfs2 (8) , -p. Это можно изменить на диске с помощью команды sb proto утилиты gfs2_tool (8) .

Опция крепления lockproto должна использоваться только в особых обстоятельствах, когда вы хотите временно использовать другой протокол блокировки без изменение настроек по умолчанию на диске.

- locktable = LockTableName

- Определяет идентификатор кластера и файловой системы для этого монтирования, переопределяя идентификатор кластера / файловой системы по умолчанию, хранящийся в

суперблок файловой системы на диске. Имя кластера / файловой системы распознается во всем кластере и устанавливает уникальное пространство имен для

система межузловой блокировки, позволяющая монтировать несколько файловых систем GFS2.

Формат LockTableName зависит от модуля блокировки. Для lock_dlm формат: имя кластера: fsname . Для lock_nolock это поле игнорируется.

Имя кластера / файловой системы по умолчанию записывается на диск изначально при создании файловой системы с помощью параметра mkfs.gfs2 (8) , -t. Это можно изменить на диске с помощью команды sb table утилиты gfs2_tool (8) .

Опция монтирования locktable должна использоваться только в особых обстоятельствах, когда вы хотите смонтировать файловую систему в другом кластере или смонтировать это как другое имя файловой системы, без изменения дискового значения по умолчанию.

- локальное кэширование

- Этот флаг сообщает GFS2, что он работает как локальная (не кластеризованная) файловая система, поэтому он может включить некоторые оптимизации кэширования блоков, которые нельзя использовать, когда

работает в кластерном режиме.

Это автоматически включается модулем lock_nolock, но может быть отменено с помощью параметра ignore_local_fs .

- локальные шлюзы

- Этот флаг сообщает GFS2, что он работает как локальная (не кластеризованная) файловая система, поэтому он может позволить уровню VFS ядра выполнять все блокировки файлов flock и fcntl.При работе в кластерном режиме эти блокировки файлов требуют межузловых блокировок и требуют поддержки GFS2. При локальном запуске достигается лучшая производительность

позволяя VFS выполнять всю работу.

Это автоматически включается модулем lock_nolock, но может быть отменено с помощью параметра ignore_local_fs .

- отладка

- Вызывает ошибку GFS2 при обнаружении ошибки, из-за которой монтирование отменяется или выводится предупреждение подтверждения.Этот вариант, вероятно, не должен быть используется в производственной системе.

- ignore_local_fs

- По умолчанию, использование модуля блокировки nolock автоматически включает локальное кэширование , оптимизацию и localflocks. ignore_local_fs сил GFS2 обрабатывает файловую систему, как если бы это была многоузловая (кластерная) файловая система, при этом локальное кэширование , и localflocks, оптимизация отключена.

- обновление

- Этот флаг указывает GFS2 обновить дисковый формат файловой системы до версии, поддерживаемой текущей установкой программного обеспечения GFS2 на этом компьютере.если ты попробуйте смонтировать образ диска старой версии, GFS2 уведомит вас с помощью сообщения системного журнала о необходимости обновления. Попробуйте установить снова, используя -o upgrade вариант. При обновлении только один узел может монтировать файловую систему GFS2.

- num_glockd = Номер

- Настраивает GFS2 для уменьшения нагрузки на память при быстром захвате большого количества блокировок (например, несколько процессов, просматривающих огромные деревья каталогов). GFS2 ‘glockd демон ядра очищает память от ненужных глоков.Несколько экземпляров демона очищаются быстрее, чем один экземпляр. Значение по умолчанию — один daemon, максимум 16. С тех пор, как эта опция была представлена, в GFS2 были разработаны другие методы быстрой очистки, поэтому эта опция может исчезнуть в будущее.

- acl

- Включает поддержку списка управления доступом POSIX acl (5) в GFS2.

- зритель

- Смонтируйте эту файловую систему, используя специальную форму монтирования только для чтения.При монтировании не используется ни один из журналов файловой системы.

- suiddir

- Устанавливает владельцем любого вновь созданного файла или каталога как родительский каталог, если в родительском каталоге установлен бит атрибута разрешения S_ISUID. Наборы S_ISUID в любом новом каталоге, если установлен S_ISUID его родительского каталога. Удаляет все биты выполнения в новом файле, если владелец родительского каталога отличается от владелец процесса, создающего файл. Устанавливайте эту опцию только в том случае, если знаете, почему вы ее устанавливаете.

- квота = [выкл. / Аккаунт / вкл.]

- Включает или отключает квоты для файловой системы. Установка квот в состояние «аккаунт» приводит к правильному ведению статистики использования UID / GID. файловой системой значения limit и warn игнорируются. Значение по умолчанию — «выключено».

- данные = [заказано / обратная запись]